推测性“TikTag”漏洞使ARM处理器面临攻击风险 媒体

ARM CPU新漏洞:TikTag 概述

关键要点

ARM CPU发现了新的投机攻击漏洞,命名为 TikTag。漏洞允许攻击者访问本该受保护的内存。关键组件为内存标记扩展MTE,能有效限制对敏感内存地址的访问。攻击者通过投机执行条件,可能提取内存标签,从而绕过 MTE。ARM 正在与研究人员合作,寻求解决方案。最近,研究团队发现了一种新的投机攻击漏洞,可能使使用 ARM CPU 的设备更加容易受到攻击。这一漏洞被称为 “TikTag”,它可能使攻击者能够访问原本通过 CPU 的内存管理工具保护的内存。

根据研究人员的说法,这一攻击的关键组件是内存标记扩展MTE。MTE 是一种旨在限制进程访问潜在敏感内存地址的工具。

快喵加速器免费MTE 通过将每个 16 字节的内存段分配一个“标签”,并要求通过这个标签来访问相应地址,理想情况下限制了对不必要的内存访问。这可以有效防止攻击者探测可能容易受影响的内存区域,如使用后释放useafterfree错误和缓冲区溢出攻击。

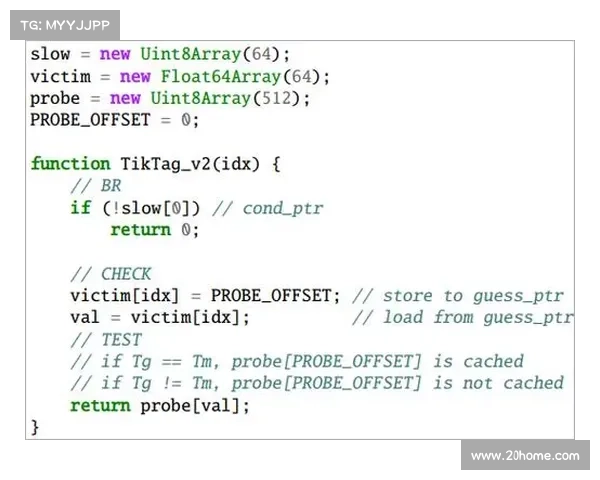

在 TikTag 的情况下,MTE 存在一种投机执行条件,攻击者可以向 CPU 发送多个请求,并通过观察 CPU 处理指令的方式,可能提取出相应地址的标签。这将使攻击者绕过 MTE,从而发现并执行其他可能导致远程代码执行或敏感数据泄露的攻击。

团队的一名成员向 CyberRisk Alliance 确认,该问题已在几个月前报告给 ARM,芯片设计商正在与研究人员合作,努力解决这一漏洞并负责任地进行披露。该团队成员表示,硬件和软件的缓解措施可能会有效解决此问题。

此外,该团队成员还表示,他们与谷歌合作,发现 MTE 仍然有多种有效的方法来保护内存。首尔国立大学的研究员 Juhee Kim 解释说:“谷歌认为,MTE 在对一击或有限攻击的缓解方面仍然非常有效,因为攻击者无法直接控制目标的代码执行。”

近年来,投机执行漏洞日益成为安全研究的重点领域,尤其是以 Spectre 和 Meltdown 漏洞的形式引起广泛关注。这类漏洞的底层性质使其变得极其复杂,只有进行基本的芯片设计改变才能妥善解决。因此,这些漏洞吸引了能够充分访问和执行复杂攻击手法的攻击者。

参考链接 投机执行漏洞概述